De acordo com o Relatório de Investigações de Violações de Dados (DBIR – Data Breach Investigations Report) de 2025 divulgado recentemente pela Verizon, a exploração de vulnerabilidades como vetor de acesso inicial aumentou para 20% das violações, um crescimento de 34% em relação ao ano anterior e agora rivaliza com o principal vetor de acesso inicial (abuso de credenciais).

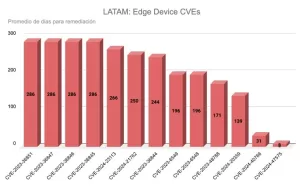

O crescimento se deve em parte à exploração de vulnerabilidades de Zero Day em VPNs e dispositivos de ponta, áreas onde as soluções tradicionais de detecção e resposta de endpoint (EDR) enfrentam limitações. O DBIR se concentra em 17 CVEs que afetam esses dispositivos de perímetro, que continuam sendo alvos valiosos para invasores.

Para se aprofundar nesse risco, a Tenable Research analisou mais de 160 milhões de pontos de dados de telemetria e contribuiu com dados valiosos sobre as vulnerabilidades mais exploradas para o DBIR da Verizon. Também publicou uma análise complementar aprofundada segmentada por setor e região.

Algumas das principais descobertas da Tenable Research incluem:

Correções Lentas: Vulnerabilidades críticas em alvos de alto valor permanecem sem correção por mais de 100 dias.

-

O tempo médio global de remediação para essas 17 CVEs é de 209 dias. Na América Latina, a média é de 203 dias.

-

Nas vulnerabilidades CVE-2023-6548 e CVE-2023-6549 da Citrix: Até mesmo os três setores mais rápidos levaram mais de 160 dias para corrigir; O setor mais lento teve uma média de 288 dias. Na América Latina a média é de 196 dias.

-

Vulnerabilidades Ivanti CVE-2023-46805 e CVE-2024-21887: Apesar da exploração ativa por meio de execução remota de código (RCE), a correção em alguns setores levou em média até 294 dias.

Correções Rápidas: indústrias podem se mobilizar rapidamente:

-

Vulnerabilidade Fortinet CVE-2024-47575 (FortiJump), uma vulnerabilidade de violação de autenticação no FortiManager: Organizações de vários setores resolveram esse bug crítico, em média, entre 2 e 7 dias. Na América Latina a média foi de 8 dias.

-

Vulnerabilidade SonicWall CVE-2024-40766: usada por grupos de ransomware para obter acesso inicial, essa vulnerabilidade obteve tempos reduzidos de correção no geral: equipe de engenharia resolveu em apenas 6 dias, enquanto a equipe de consultoria levou 52 dias. Na América Latina a média foi de 31 dias.

*Os dados de amostra para CVE-2024-3400, CVE-2024-21893, CVE-2023-46805 e CVE-2024-21887 eram muito pequenos para fornecer uma representação precisa e foram omitidos deste gráfico.

Para Scott Caveza, engenheiro de pesquisa sênior da Tenable, o número de vulnerabilidades recém-divulgadas continua a aumentar acentuadamente, dando aos defensores cibernéticos uma lista interminável de tarefas a serem resolvidas. Em geral, as vulnerabilidades mais críticas devem estar no topo da lista, especialmente aquelas que afetam dispositivos de perímetro que atuam como um gateway para o ambiente.

“No caso do Verizon DBIR, das 17 vulnerabilidades avaliadas, cada uma impacta alvos valiosos para invasores e frequentemente representa o ponto de entrada para uma violação. Existem pouquíssimas circunstâncias, se houver, em que deixar um dispositivo de ponta exposto a uma vulnerabilidade crítica seja justificável, dada a função desses dispositivos,” analisa Caveza.

O engenheiro destaca, ainda que, embora 54% das organizações tenham alcançado a correção completa dos 17 CVEs, os dados revelaram que o tempo médio para aplicar patches foi de 209 dias, um número alarmante considerando que o tempo médio de exploração por invasores é de apenas cinco dias.

Fonte: TI INSIDE Online - Leia mais